Check Point Research (CPR), la división de Inteligencia de Amenazas de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor de soluciones de ciberseguridad a nivel mundial, está haciendo un seguimiento de las actividades que ocurren en Telegram y desde que estalló la guerra entre Rusia y Ucrania. El día en que Rusia invadió Ucrania, Check Point Research documentó que los grupos de Telegram se multiplicaron por 6 con temas relacionados con la guerra. El 71% de ellos difunden noticias flash de información no editada y a menudo no verificada. El 23% de ellos se utilizan para coordinar ciberataques contra Rusia, principalmente DDoS. Además, un 4% de estos solicitan donaciones de criptomonedas para apoyar a Ucrania.

Salen a la luz las cifras del aumento en ciberataques en el marco del conflicto entre Rusia y Ucrania. Check Point Research ha publicado datos sobre los ciberataques al gobierno y al sector militar de Ucrania, que aumentaron un asombroso 196% en los tres primeros días de combate. Los ciberataques a organizaciones rusas aumentaron un 4%. Los investigadores también han advertido del envío de correos electrónicos fraudulentos para engañar a las personas que pretenden hacer donaciones a Ucrania desde el extranjero.

En los últimos años, la aplicación de mensajería instantánea cifrada Telegram se ha convertido en la plataforma favorita de los ciberdelincuentes. En informes anteriores, los investigadores han mostrado cómo se utiliza la plataforma para actividades de mercado negro, como la venta de certificados de vacunación falsos.

Lista de ciber objetivos contra Rusia

Los ciberhacktivistas están eligiendo Telegram para transferir mensajes, ciberarmas y herramientas online, y están “señalando” a los atacantes los objetivos rusos relevantes. Desde el comienzo de la guerra se han creado decenas de grupos diariamente y algunos cuentan con más de 250 mil usuarios. Check Point Research estima que alrededor del 23% de ellos intenta unir a hackers, profesionales y “aficionados” de la informática para realizar una ofensiva contra objetivos rusos en el ciberespacio. Además, se utilizan para coordinar el ataque, decidir los “blancos” y compartir los resultados, incluso ofreciéndose ayuda mutua para ello. Los ataques DDoS se han convertido en un arma cibernética muy común, en la que los antirrusos apuntan contra los blancos que favorecen y piden a los usuarios del grupo que los sigan.

Por ejemplo, la agrupación Anna está llamando a sus seguidores para que ataquen objetivos rusos mediante ataques DDoS, por SMS o a través de llamadas.

En otro ejemplo que se muestra a continuación, el grupo “Mark” está llamando a los usuarios para que ataquen sitios web rusos, proporcionando URLs.

Desde el estallido del conflicto el 24 de febrero, los investigadores han seguido de cerca la creciente actividad que se gestiona en Telegram y han detectado que los grupos relacionados con el conflicto se han multiplicado casi por 6 con respecto al día anterior a la invasión. Así se han clasificado estas agrupaciones en cuatro vertientes:

A. Noticias Flash y Actualizaciones (71% de los grupos observados).

B. Agrupaciones de hacking\hacktivistas dirigidos a Rusia (23%).

C. Solicitudes de donaciones a Ucrania (4%).

D. Otros temas relacionados con el conflicto, algunos no activos y sin usuarios (2%).

Características y ejemplos del Grupo A: noticias flash/actualizaciones

- Muy activos.

- Miles de mensajes al día, 24/7.

- Informan de noticias sin editar y sin censura desde zonas de guerra.

- Comparten información no verificada y posiblemente errónea.

Características y ejemplos del Grupo B: hacktivistas dirigidos a Rusia

- Formado por hackers, profesionales de la informática y amateurs.

- Los grupos se utilizan para coordinar los ataques y decidir los objetivos.

- Se ayudan mutuamente a ejecutar los ataques y a compartir los resultados.

- Algunos están formados por más de 250.000 usuarios.

- La solicitud de ataque más común es el DDoS, seguido de los ataques basados en SMS y en llamadas.

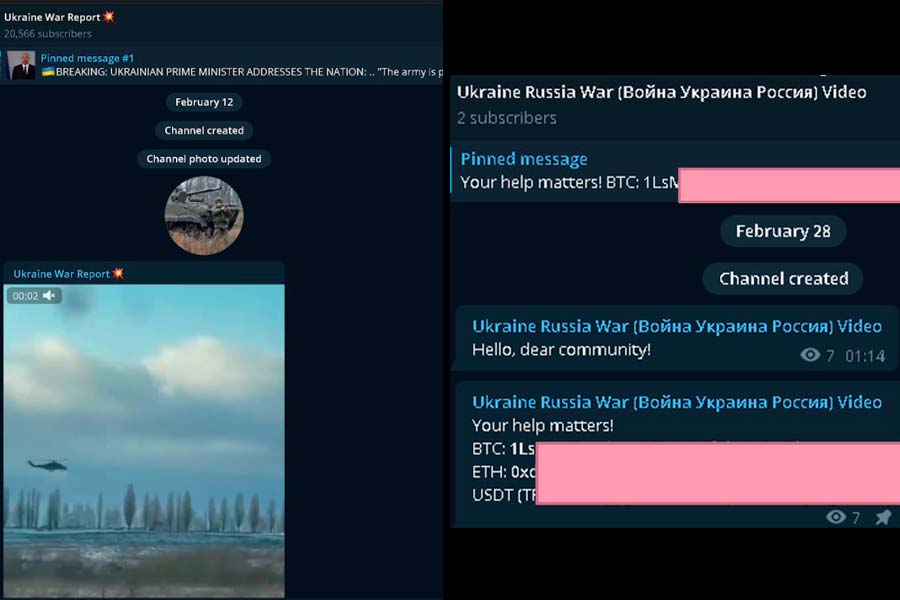

Características y ejemplos del Grupo C: estafas con donaciones

- La mayoría de las donaciones piden criptodivisas.

- Tienen decenas de miles de usuarios.

- Muchos grupos son sospechosos y probablemente fraudulentos.

«Telegram se ha convertido en un frente digital del conflicto donde las personas están eligiendo bandos online. Vemos que en todos los rincones del mundo hay quienes se organizan y disponen de recursos para apoyar a Rusia o a Ucrania. Algunos grupos están coordinando ciberataques para atacar a Rusia. Otros están sirviendo como centros de información y noticias sobre un lado crudo de la guerra. Y otros solicitan fondos para apoyar a Ucrania o para cometer un fraude. En total, hemos visto que las agrupaciones con temática de la guerra entre Rusia y Ucrania se han multiplicado por 6 desde el día comenzó la invasión”, alerta Oded Vanunu, jefe de investigación de vulnerabilidades de productos en Check Point Software. “Recomiendo encarecidamente que los usuarios vigilen de cerca su actividad en Telegram y el tipo de personas con las que pueden entrar en contacto. Hay un bando que busca aprovecharse de los partidarios de Ucrania o de Rusia. En este momento, estamos compartiendo lo que vemos y nuestras observaciones iniciales. Seguiremos vigilando la actividad de la plataforma en las próximas semanas”, concluye.

Le puede interesar: ¿PC y tableta a la vez? Así es la nueva MateBook E, la primera laptop 2 en 1 de Huawei

Consejos de ciberseguridad para los usuarios de Telegram

1. No pulsar enlaces al azar. No se debe pinchar en enlaces de origen desconocido, especialmente en momentos de crisis y circunstancias extremas. Los ciberdelincuentes podrían aprovechar y explotar la situación para intentar robar credenciales, datos privados y otra información personal mediante el envío de malware o enlaces de phishing

2. Hay que tener cuidado con las solicitudes sospechosas. Si un mensaje de una fuente desconocida hace una petición o una demanda que parece inusual o sospechosa, esto podría ser una prueba de que es parte de un ataque de phishing.

3. Antes de enviar dinero, hay que pensárselo dos veces. El envío de dinero a fuentes desconocidas que solicitan ayuda puede resultar a menudo un fraude. Hay que ser precavido con quién nos comunicamos y qué tipo de información facilitamos. Los mensajes de las redes sociales no son la plataforma adecuada para realizar grandes transacciones financieras, especialmente a fuentes no reconocidas.

4. Verificar las fuentes. Consumir las noticias y buscar la “verdad” en fuentes fiables.

Lea también: 10 consejos para efectuar compras online seguras este 11 de marzo, primer Día sin IVA en el país